| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

- 독서

- 티스토리챌린지

- JavaScript

- 프로그래밍

- database

- css

- 서평

- 카페더강

- 자바스크립트

- 홍천유리트리트

- 네트워크dmz

- dmz구성

- 유리트리트

- 오블완

- 오라클

- dmz네트워크

- 데이터베이스

- 웹퍼블리싱

- 개발

- dmz란

- 파이썬

- 자바

- Python

- 더강

- 방화벽dmz

- 갑상선암

- 책

- 코딩

- html

- Java

- Today

- Total

JiYoung Dev 🖥

SHA-256를 사용한 문자열 암호화 예제 - Java 본문

지난번 PKI 포스팅에서 이어지는 내용입니다.

- 2023.12.05 - [Study/보안] - [암호화] PKI(Public Key Infrastructure)의 이해 - (1)

- 2023.12.12 - [Study/보안] - [암호화] PKI(Public Key Infrastructure)의 이해 - (2) PKI, 인증서, 전자서명

PKI의 암호화 방법에 대해 설명하면서 다양한 암호화 알고리즘이 등장했습니다. 이번 포스팅에서는 그 중 SHA-256을 사용한 암호화 방법을 Java로 직접 구현해 보도록 하겠습니다.

본론에 들어가기에 앞서 SHA-256 알고리즘이 무엇인지 다시 상기시키고 넘어가겠습니다.

SHA(Secure Hash Algorithm) : 안전한 해시 알고리즘

SHA 알고리즘이란 MD4 해수 함수에 기초하여 만들어진 알고리즘으로 서로 관련된 암호학적 해시 함수들의 모음을 말합니다. SHA 함수군에 속하는 최초의 함수는 SHA-0, 그 후 발표된 SHA 함수를 SHA-1, 그 후 4종류의 변형된 함수를 SHA-2(SHA-224, SHA-256, SHA-384, SHA-512)가 있습니다.

SHA-1은 SHA 함수 중 가장 많이 쓰이며, TLS, SSL, IPSec 등 많은 보안 프로토콜과 프로그램에서 사용됩니다. 그러나 SHA-0, SHA-1은 해시 충돌이 발생하여 점차적으로 사용을 줄여가는 추세입니다.

** SHA-1 : 해시값으로 160bit를 출력

** 해시충돌 : 서로 다른 두개의 입력값에 대해 동일한 출력을 내는 상황

예제

SHA1("The quick brown fox jumps over the lazy dog")

= 2fd4e1c67a2d28fced849ee1bb76e7391b93eb12

해시값은 눈사태 효과 때문에 메시지가 단 1비트라도 바뀌어도 그 결과는 완전히 바뀔 수 있습니다. 아래의 예시는 위의 예제에서 마지막에 마침표(.)를 찍은 것입니다.

SHA1("The quick brown fox jumps over the lazy dog.")

= 408d94384216f890ff7a0c3528e8bed1e0b01621

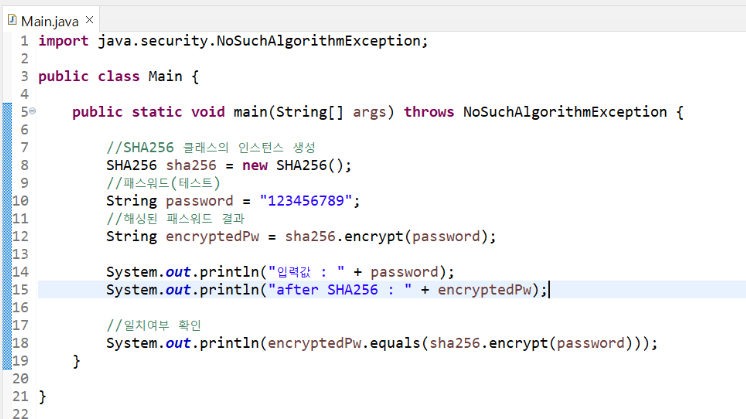

SHA-256 Java 예제

자바에서 SHA 알고리즘을 구현하기 위해서는 java.security.MessageDigest 클래스를 사용하여 구현합니다.

MessageDigest 객체의 getInstance 메서드를 통해 아래의 알고리즘을 사용할 수 있습니다.

출처 : https://docs.oracle.com/javase/7/docs/technotes/guides/security/StandardNames.html#MessageDigest

MessageDigest md = MessageDigest.getInstance("SHA-256");

md.update(message.getBytes());

md.digest();

getInstance(String algorithm)은 입력한 해시 알고리즘을 수행하는 MessageDigest 객체를 생성하는 메서드입니다. 파라미터로 받는 알고리즘은 NoSuchAlgorithmException 때문에 try~catch로 감싸줘야 합니다.

update(byte[] input)은 객체 내에 저장된 digest 값을 해싱합니다. input에는 암호화하고 싶은 텍스트를 바이트 배열로 넣습니다.

digest()는 update()를 실행하여, 해시 계산 완료 후 결과값을 반환하는 메서드입니다.

이렇게 암호화한 해시 결과는 바이트 배열로 리턴되므로 16진수로 변환하는 작업을 거쳐야 합니다.

StringBuilder builder = new StringBuilder();

for(byte b : bytes){

builder.append(String.format(%02x", b));

}

return builder.toString();

불변객체인 String 객체 대신 StringBuilder를 사용하여 문자열을 반복문을 통해 문자열을 변경할 수 있도록 합니다.

입력값인 byte[] 배열의 요소를 하나씩 반복문을 통해 StringBuilder에 16진수로 넣습니다.

(%02x는 2자리 Hex String으로 출력합니다.)

해당 메서드를 사용해 보면 아래와 같은 결과가 출력됩니다.

SHA 256 은 256bit의 문자열입니다.

16진수 하나당 4bit이므로 총 64개의 16진수로 이루어진 결과값이 출력됩니다.

'Study > 보안' 카테고리의 다른 글

| OTP의 동작 원리, HOTP와 TOTP 이해하기 (0) | 2023.12.13 |

|---|---|

| [암호화] PKI(Public Key Infrastructure)의 이해 - (2) PKI, 인증서, 전자서명 (0) | 2023.12.12 |

| [암호화] PKI(Public Key Infrastructure)의 이해 - (1) (2) | 2023.12.05 |